Kerentanan Hari Nol Baru Di Windows 10 Diposting Online: Protokol Keamanan Tidak Memadai Di Penjadwal Tugas Izinkan Hak Administratif

Microsoft merilis pembaruan penting untuk Sistem Operasi (OS) Windows 10 sehari yang lalu. Namun, pembaruan ini pun tidak memiliki tambalan untuk melindungi dari kelemahan keamanan yang menarik, sederhana, namun sangat kuat. Kerentanan ada di Penjadwal Tugas lanjutan Windows 10. Saat dieksploitasi, Penjadwal Tugas pada dasarnya dapat memberikan hak administratif lengkap kepada pengeksploitasi.

Seorang peretas yang menggunakan alias online "SandboxEscaper", memposting bug. Rupanya, eksploitasi tersebut memiliki implikasi keamanan yang serius di Windows 10. Menariknya, peretas memilih untuk memposting eksploitasi zero-day di GitHub, gudang alat perangkat lunak dan kode pengembangan yang diperoleh Microsoft baru-baru ini. Peretas bahkan merilis kode eksploitasi Proof-of-Concept (PoC) untuk kerentanan zero-day yang memengaruhi sistem operasi Windows 10.

Eksploitasi termasuk dalam kategori zero-day terutama karena Microsoft belum mengakui hal yang sama. Setelah pembuat Windows 10 menyadari, itu harus menawarkan tambalan yang akan menutup celah yang ada dalam Penjadwal Tugas.

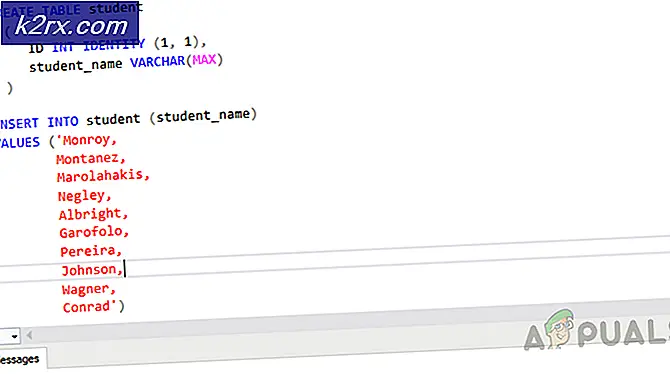

Penjadwal Tugas adalah salah satu komponen inti dari OS Windows yang telah ada sejak zaman Windows 95. Microsoft terus meningkatkan utilitas yang pada dasarnya memungkinkan pengguna OS untuk menjadwalkan peluncuran program atau skrip pada waktu yang telah ditentukan atau setelah interval waktu yang ditentukan . Eksploitasi yang diposting di GitHub menggunakan 'SchRpcRegisterTask', sebuah metode di Penjadwal Tugas untuk mendaftarkan tugas dengan server.

Untuk alasan yang belum diketahui, program tidak memeriksa izin secara menyeluruh sebagaimana mestinya. Oleh karena itu, ini dapat digunakan untuk menetapkan izin DACL (Daftar Kontrol Akses Diskresioner) arbitrer. Program yang ditulis dengan maksud jahat atau bahkan penyerang dengan hak istimewa tingkat rendah dapat menjalankan file pekerjaan dalam format yang salah untuk mendapatkan hak istimewa 'SISTEM'. Pada dasarnya, ini adalah kasus masalah eskalasi hak istimewa tidak berizin atau tidak sah yang berpotensi memungkinkan penyerang lokal atau malware untuk mendapatkan dan menjalankan kode dengan hak istimewa sistem administratif pada mesin yang ditargetkan. Akhirnya, serangan semacam itu akan memberi penyerang hak administratif penuh dari mesin Windows 10 yang ditargetkan.

Seorang pengguna Twitter mengklaim telah memverifikasi exploit zero-day dan mengonfirmasi bahwa itu berfungsi pada sistem Windows 10 x86 yang telah ditambal dengan pembaruan Mei 2019 terbaru. Selain itu, pengguna menambahkan kerentanan dapat dieksploitasi 100 persen setiap saat dengan mudah.

Jika itu tidak cukup mengkhawatirkan, peretas juga telah mengisyaratkan bahwa ia memiliki 4 bug zero-day yang tidak diungkapkan lagi di Windows, tiga di antaranya mengarah ke eskalasi hak istimewa lokal dan yang keempat memungkinkan penyerang melewati keamanan kotak pasir. Tak perlu ditambahkan, Microsoft belum mengakui exploit tersebut dan mengeluarkan patch. Ini pada dasarnya berarti pengguna Windows 10 harus menunggu perbaikan keamanan untuk kerentanan khusus ini.