PC Dell Dengan Utilitas SupportAssist Rentan Terhadap Serangan Eskalasi Hak Istimewa 'Tingkat Keparahan Tinggi', Pembaruan Keamanan Dirilis Untuk Windows 10

PC Dell yang menjalankan sistem operasi Windows dilaporkan rentan terhadap kerentanan keamanan "tingkat keparahan tinggi". Rupanya, SupportAssist Dell, sebuah utilitas yang dimaksudkan untuk membantu mendiagnosis dan memecahkan masalah, dapat memungkinkan penyerang mendapatkan kendali penuh atas PC dengan menjalankan kode yang tidak ditandatangani dan tidak disetujui. Menyadari ancaman keamanan, Dell telah merilis dua patch keamanan untuk SupportAssist dalam beberapa bulan. Namun, sistem yang belum ditambal tetap rentan terhadap serangan eskalasi hak istimewa.

Dell baru saja merilis patch kedua untuk perangkat lunak SupportAssist. Perangkat lunak ini pada dasarnya adalah seperangkat alat yang membantu dalam mendiagnosis masalah dan masalah umum dalam sistem operasi. Aplikasi ini juga menawarkan sejumlah metode untuk mengatasi masalah ini. Tanpa disengaja, secara tidak resmi disebut sebagai bloatware, SupportAssist Dell sudah diinstal sebelumnya di sebagian besar PC yang dikirimkan Dell. Sayangnya, beberapa bug dalam perangkat lunak berpotensi memungkinkan peretas untuk menyusupi komputer yang rentan atau belum ditambal.

Mengatasi masalah keamanan, Dell telah merilis pembaruan untuk SupportAssist untuk Bisnis dan SupportAssist untuk Rumah. Rupanya, kerentanan terletak pada komponen yang disebut PC Doctor. Perangkat lunak tersebut adalah produk populer dari vendor perangkat lunak A.S. Vendor adalah pengembang yang disukai oleh banyak pembuat PC. Dokter PC pada dasarnya adalah perangkat lunak diagnostik ke perangkat keras. OEM secara teratur menerapkan perangkat lunak pada komputer yang mereka jual untuk memantau kesehatan sistem. Tidak jelas apakah Dokter PC hanya mencari masalah umum dan menawarkan solusi atau membantu OEM mendiagnosis masalah dari jarak jauh.

SupportAssist mengirimkan sebagian besar laptop dan komputer Dell yang menjalankan Windows 10. Pada bulan April tahun ini, Dell merilis patch untuk bug keamanan yang serius setelah peneliti keamanan independen menemukan alat dukungan dapat digunakan oleh penyerang jarak jauh untuk mengambil alih jutaan sistem yang rentan. Bug ada di kode SupportAssist Dell itu sendiri. Namun, kerentanan keamanan ada di dalam pustaka perangkat lunak pihak ketiga yang disediakan oleh PC Doctor.

Riset keamanan menemukan cacat dalam sebuah file bernama "Common.dll". Tidak segera jelas apakah SupportAssist dan PC Doctor diperlukan untuk menjalankan serangan eskalasi hak atau hanya PC Doctor sudah cukup. Namun, para ahli memperingatkan bahwa OEM lain selain Dell, yang mengandalkan perangkat lunak tersebut, harus menjalankan pemeriksaan keamanan untuk memastikan solusi mereka tidak rentan terhadap peretasan.

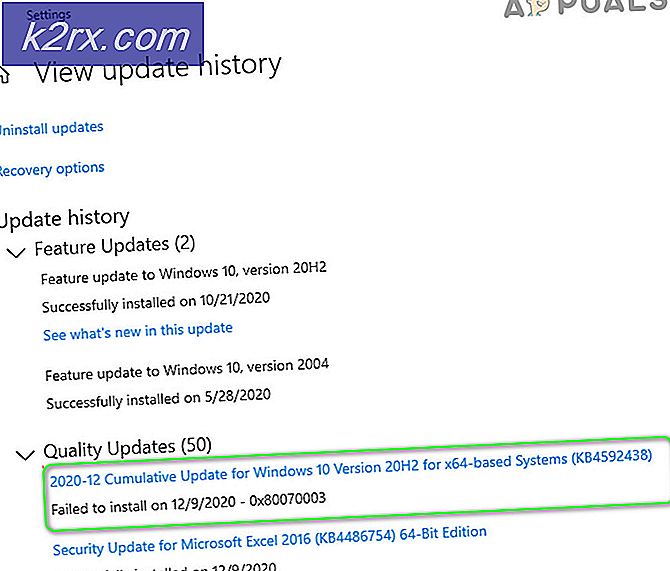

Dell telah mengeluarkan penasehat keamanan setelah merilis tambalan. Dell sangat mendorong pengguna PC bermereknya untuk memperbarui Dell SupportAssist. Dell SupportAssist untuk PC Bisnis saat ini menggunakan versi 2.0, dan Dell SupportAssist untuk PC Rumah ada di versi 3.2.1. Patch mengubah nomor versi setelah diinstal.

Terlepas dari nomor versi yang berbeda, Dell telah menandai kerentanan keamanan dengan satu kode, "CVE-2019-12280". Setelah patch diinstal, Dell SupportAssist untuk PC Bisnis mendapatkan versi 2.0.1, dan PC Rumah naik ke 3.2.2. Semua versi sebelumnya tetap rentan terhadap potensi ancaman.

Bagaimana Serangan Eskalasi Hak Istimewa Pada PC Dell Dengan Kerja SupportAssist?

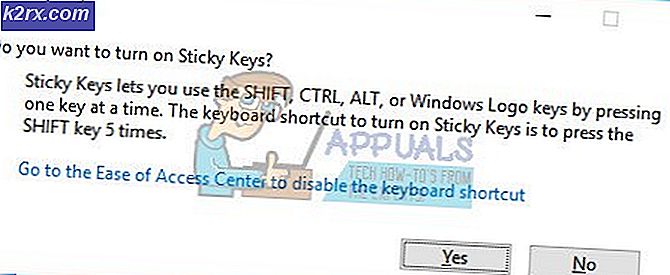

Seperti disebutkan di atas, SupportAssist dikirimkan bersama sebagian besar laptop dan komputer Dell yang menjalankan Windows 10. Pada mesin Dell Windows 10, layanan dengan hak istimewa tinggi yang disebut 'Dukungan Perangkat Keras Dell' mencari beberapa pustaka perangkat lunak. Hak istimewa keamanan ini dan banyaknya permintaan serta persetujuan default dari pustaka perangkat lunak yang dapat digunakan oleh penyerang lokal untuk mendapatkan hak istimewa yang ditingkatkan. Penting untuk dicatat bahwa meskipun kerentanan keamanan sebelumnya dapat dieksploitasi oleh penyerang jarak jauh, bug yang paling baru ditemukan mengharuskan penyerang berada di jaringan yang sama.

Penyerang lokal atau pengguna biasa dapat mengganti pustaka perangkat lunak dengan pustaka miliknya sendiri untuk mencapai eksekusi kode pada tingkat sistem operasi. Ini dapat dicapai dengan menggunakan pustaka utilitas yang digunakan oleh Dokter PC bernama Common.dll. Masalahnya terletak pada cara file DLL ini diperlakukan. Tampaknya, program tidak memvalidasi apakah DLL yang akan dimuatnya ditandatangani. Membiarkan file DLL yang diganti dan disusupi berjalan tanpa centang adalah salah satu risiko keamanan yang paling parah.

Anehnya, selain PC, sistem lain yang mengandalkan PC Doctor sebagai basis mereka untuk layanan diagnostik serupa juga rentan. Beberapa dari produk yang paling populer antara lain Diagnostik Corsair, diagnostik Staples EasyTech, alat diagnostik Tobii I-Series, dll.