Microsoft Windows 10 Versi Terbaru Berisi Server SMBv3 Dan Kerentanan Keamanan Klien RCE, Berikut Adalah Perlindungan Sementara

Edisi terbaru Windows 10, yaitu v1903 dan v1909, mengandung kerentanan keamanan yang dapat dieksploitasi yang dapat digunakan untuk mengeksploitasi protokol Server Message Block (SMB). Server dan Klien SMBv3 dapat berhasil dikompromikan dan digunakan untuk menjalankan kode arbitrer. Yang lebih memprihatinkan adalah kenyataan bahwa kerentanan keamanan dapat dieksploitasi dari jarak jauh menggunakan beberapa metode sederhana.

Microsoft telah mengakui kerentanan keamanan baru dalam protokol Microsoft Server Message Block 3.1.1 (SMB). Perusahaan tampaknya sebelumnya telah membocorkan detail secara tidak sengaja selama pembaruan Patch Tuesday minggu ini. Itu kerentanan dapat dieksploitasi dari jarak jauh untuk mengeksekusi kode pada Server atau Klien SMB. Pada dasarnya, ini adalah bug tentang RCE (Remote Code Execution).

Microsoft Mengonfirmasi Kerentanan Keamanan di dalam SMBv3:

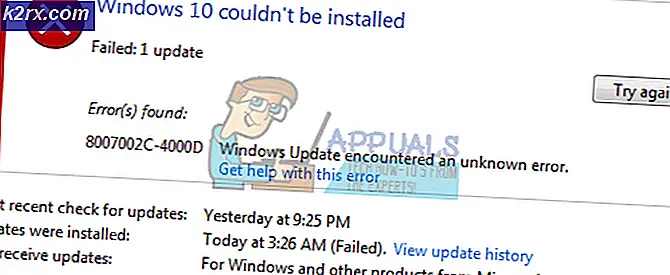

Dalam penasehat keamanan yang diterbitkan kemarin, Microsoft menjelaskan bahwa kerentanan mempengaruhi versi 1903 dan 1909 dari Windows 10 dan Windows Server. Namun, perusahaan dengan cepat menunjukkan bahwa kekurangan tersebut belum dieksploitasi. Secara tidak sengaja, perusahaan dilaporkan membocorkan detail tentang kerentanan keamanan yang diberi label CVE-2020-0796. Namun saat melakukannya, perusahaan tidak mempublikasikan detail teknis apa pun. Microsoft hanya menawarkan ringkasan singkat yang menjelaskan bug tersebut. Mengambil beberapa perusahaan produk keamanan digital yang sama yang merupakan bagian dari Program Perlindungan Aktif perusahaan dan mendapatkan akses awal ke informasi bug, menerbitkan informasi tersebut.

Penting untuk dicatat bahwa bug keamanan SMBv3 belum memiliki patch yang siap. Jelas bahwa Microsoft mungkin awalnya berencana untuk merilis tambalan untuk kerentanan ini tetapi tidak bisa, dan kemudian gagal memperbarui mitra dan vendor industri. Hal ini menyebabkan publikasi kerentanan keamanan yang masih dapat dieksploitasi di alam liar.

Bagaimana Penyerang Dapat Memanfaatkan Kerentanan Keamanan SMBv3?

Sementara detailnya masih muncul, sistem komputer yang menjalankan Windows 10 versi 1903, Windows Server v1903 (penginstalan Server Core), Windows 10 v1909, dan Windows Server v1909 (penginstalan Server Core) terpengaruh. Namun, kemungkinan besar iterasi sebelumnya dari OS Windows juga rentan.

Menjelaskan konsep dasar dan jenis kerentanan keamanan SMBv3, Microsoft mencatat: "Untuk mengeksploitasi kerentanan terhadap Server SMB, penyerang yang tidak diautentikasi dapat mengirim paket yang dibuat khusus ke server SMBv3 yang ditargetkan. Untuk mengeksploitasi kerentanan terhadap Klien SMB, penyerang yang tidak diautentikasi perlu mengonfigurasi Server SMBv3 berbahaya dan meyakinkan pengguna untuk menyambung ke sana. "

Meskipun detailnya agak sulit didapat, para ahli menunjukkan bahwa bug SMBv3 dapat memungkinkan penyerang jarak jauh untuk mengambil kendali penuh dari sistem yang rentan. Selain itu, kerentanan keamanan mungkin juga dapat di-worm. Dengan kata lain, penyerang dapat mengotomatiskan serangan melalui server SMBv3 yang disusupi dan menyerang banyak mesin.

Bagaimana Melindungi Server OS Windows dan SMBv3 Dari Kerentanan Keamanan Baru?

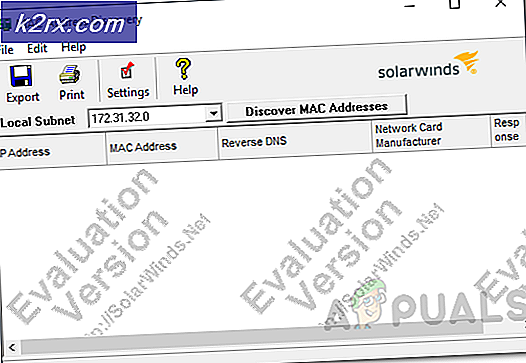

Microsoft mungkin telah mengakui adanya kerentanan keamanan di dalam SMBv3. Namun, perusahaan belum menawarkan tambalan apa pun untuk melindunginya. Pengguna dapat menonaktifkan kompresi SMBv3 untuk mencegah penyerang mengeksploitasi kerentanan terhadap Server SMB. Perintah sederhana untuk dieksekusi di dalam PowerShell adalah sebagai berikut:

Untuk membatalkan perlindungan sementara terhadap kerentanan keamanan SMBv3, masukkan perintah berikut:

Penting untuk diperhatikan bahwa metode ini tidak komprehensif, dan hanya akan menunda atau menghalangi penyerang. Microsoft merekomendasikan untuk memblokir port TCP '445' di firewall dan komputer klien. “Ini dapat membantu melindungi jaringan dari serangan yang berasal dari luar perimeter perusahaan. Memblokir port yang terpengaruh di perimeter perusahaan adalah pertahanan terbaik untuk membantu menghindari serangan berbasis Internet, ”saran Microsoft.