Plugin WordPress Populer Rentan Terhadap Eksploitasi Dan Dapat Digunakan Untuk Membajak Situs Web Lengkap, Pakar Keamanan Peringatkan

Plugin WordPress populer yang membantu administrator situs web dengan aktivitas pemeliharaan dan pemeliharaan, sangat rentan terhadap eksploitasi. Mudah dimanipulasi, plugin dapat digunakan untuk membuat situs web lengkap menjadi tidak aktif atau penyerang dapat mengambil alih hal yang sama dengan hak istimewa admin. Cacat keamanan dalam Plugin WordPress yang populer telah ditandai sebagai 'Kritis' dan mendapatkan salah satu skor CVSS tertinggi.

Plugin WordPress dapat digunakan dengan pengawasan minimal dari administrator resmi. Kerentanan tersebut tampaknya membuat fungsi database sama sekali tidak aman. Ini berarti setiap pengguna berpotensi dapat mereset tabel database yang mereka inginkan, tanpa otentikasi. Tidak perlu ditambahkan, ini berarti posting, komentar, seluruh halaman, pengguna, dan konten yang mereka unggah dapat dihapus dengan mudah dalam hitungan detik.

Plugin WordPress 'Reset Database WP' Rentan Terhadap Eksploitasi Dan Manipulasi Mudah Untuk Pengambilalihan atau Penghapusan Situs Web:

Sesuai dengan namanya, plugin WP Database Reset digunakan untuk mereset database. Administrator situs web dapat memilih antara pengaturan ulang penuh atau sebagian. Mereka bahkan dapat memesan reset berdasarkan tabel tertentu. Keuntungan terbesar dari plugin ini adalah kenyamanan. Plugin menghindari tugas yang melelahkan dari penginstalan WordPress standar.

Tim keamanan Wordfence, yang menemukan kekurangannya, menunjukkan bahwa dua kerentanan parah dalam plugin WP Database Reset ditemukan pada 7 Januari. Salah satu dari kerentanan tersebut dapat digunakan untuk memaksa reset situs web penuh atau mengambil alih situs web yang sama.

Kerentanan pertama telah ditandai sebagai CVE-2020-7048 dan mengeluarkan skor CVSS 9.1. Cacat ini ada pada fungsi reset database. Rupanya, tidak ada fungsi yang diamankan melalui pemeriksaan, otentikasi, atau verifikasi hak istimewa apa pun. Ini berarti setiap pengguna dapat mengatur ulang tabel database yang mereka inginkan, tanpa otentikasi. Pengguna hanya perlu mengajukan permintaan panggilan sederhana untuk plugin WP Database Reset, dan dapat secara efektif menghapus halaman, posting, komentar, pengguna, konten yang diunggah, dan banyak lagi.

Kerentanan keamanan kedua telah ditandai sebagai CVE-2020-7047 dan mengeluarkan skor CVSS 8.1. Meski skornya sedikit lebih rendah dari yang pertama, kekurangan kedua sama berbahayanya. Cacat keamanan ini memungkinkan setiap pengguna yang diautentikasi tidak hanya memberikan hak istimewa administratif tingkat dewa kepada diri mereka sendiri, tetapi juga "menghapus semua pengguna lain dari tabel dengan permintaan sederhana". Yang mengejutkan, tingkat izin pengguna tidak menjadi masalah. Berbicara tentang hal yang sama, Chloe Chamberland dari Wordfence, berkata,

“Setiap kali tabel wp_users disetel ulang, semua pengguna dihapus dari tabel pengguna, termasuk administrator mana pun, kecuali untuk pengguna yang saat ini masuk. Pengguna yang mengirim permintaan akan secara otomatis diteruskan ke administrator, meskipun mereka hanya pelanggan. ”

Sebagai satu-satunya administrator, pengguna pada dasarnya dapat membajak situs web yang rentan dan secara efektif mendapatkan kendali penuh atas Sistem Manajemen Konten (CMS). Menurut peneliti keamanan, pengembang plugin WP Database Reset telah diperingatkan, dan patch untuk kerentanan seharusnya diterapkan minggu ini.

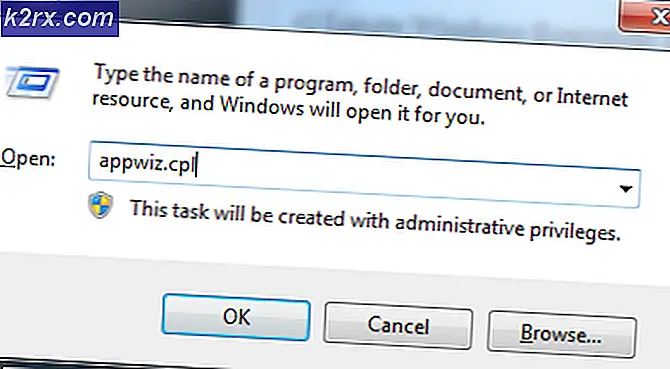

Versi terbaru plugin WP Database Reset, dengan patch yang disertakan, adalah 3.15. Mengingat risiko keamanan yang parah serta kemungkinan besar penghapusan data permanen, administrator harus memperbarui plugin atau menghapus plugin sepenuhnya. Menurut para ahli, sekitar 80.000 situs web telah menginstal dan mengaktifkan plugin WP Database Reset. Namun, sedikit lebih dari 5 persen dari situs web ini tampaknya telah melakukan peningkatan.