CPU Mobile Intel Tiger Lake Mendapatkan Fitur Keamanan CET Untuk Memblokir Malware Multi-Titik

Mendatang CPU Mobilitas Tiger Lake Intel generasi berikutnya akan memiliki Teknologi Penegakan Aliran Kontrol. Ini akan berfungsi sebagai gerbang yang efektif untuk menghentikan berbagai jenis malware. Fitur Intel CET pada dasarnya mengatur aliran operasi di dalam CPU dan memastikan malware dibatasi dari mengakses beberapa aplikasi melalui CPU.

CPU Intel secara teratur ditemukan mengandung kerentanan keamanan. Meskipun perusahaan telah mengeluarkan tambalan untuk memitigasi risiko, sebagian besar solusi memiliki dampak negatif kecil pada kinerja. Intel tampaknya secara proaktif memperbaiki situasi. CPU Tiger Lake yang akan datang, yang didasarkan pada Node 10nm canggih, akan dilengkapi dengan CET untuk mengatasi risiko sebelum menembus sistem. Teknologi tersebut berumur sekitar empat tahun.

Bagaimana CET Melindungi CPU dan PC Intel Tiger Lake Mobility?

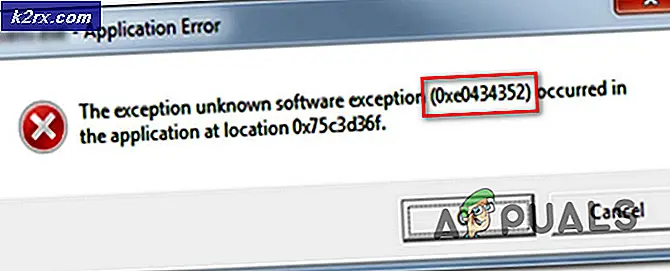

Control-flow Enforcement Technology atau CET berhubungan dengan "aliran kontrol", istilah yang digunakan untuk menjelaskan urutan operasi yang dijalankan di dalam CPU. Secara tradisional, malware yang mencoba berjalan di perangkat mencoba memburu kerentanan di aplikasi lain untuk membajak aliran kontrolnya. Jika ditemukan, malware dapat memasukkan kode berbahaya untuk dijalankan dalam konteks aplikasi lain.

CPU Mobilitas Tiger Lake Intel generasi berikutnya akan mengandalkan CET untuk melindungi aliran kontrol melalui dua mekanisme keamanan baru. CET memiliki Shadow Stack, dan Indirect Branch Tracking, untuk memastikan Malware tidak dapat melanjutkan. Shadow Stack pada dasarnya membuat salinan aliran kontrol yang diinginkan dari aplikasi, dan menyimpan shadow stack di area aman di CPU. Ini memastikan tidak ada perubahan tidak sah yang terjadi dalam perintah eksekusi yang dimaksudkan aplikasi.

Pelacakan Cabang Tidak Langsung membatasi dan mencegah penambahan perlindungan tambahan pada kemampuan aplikasi untuk menggunakan "tabel lompatan" CPU. Ini pada dasarnya adalah lokasi memori yang seringkali (kembali) digunakan atau digunakan ulang di seluruh aliran kontrol aplikasi.

Shadow Stack akan melindungi komputer dari teknik yang biasa digunakan yang disebut Pemrograman Berorientasi Kembali (ROP). Dalam teknik ini, malware menyalahgunakan instruksi RET (return) untuk menambahkan kode berbahaya ke aliran kontrol aplikasi yang sah. Di sisi lain, Indirect Branch Tracking melindungi dari dua teknik yang disebut Jump Oriented Programming (JOP) dan Call Oriented Programming (COP). Perangkat lunak perusak dapat mencoba untuk menyalahgunakan petunjuk JMP (lompat) atau PANGGILAN untuk membajak tabel lompatan aplikasi yang sah.

Pengembang Memiliki Cukup Waktu Untuk Menambahkan Perangkat Lunak Mereka Dan Mengasimilasi CET, Klaim Intel:

Fitur CET pertama kali diterbitkan pada tahun 2016. Oleh karena itu, pembuat perangkat lunak memiliki waktu untuk menyesuaikan kode mereka untuk seri pertama CPU Intel yang akan mendukungnya, klaim perusahaan. Sekarang Intel perlu mengirimkan CPU yang mendukung instruksi CET. Aplikasi dan platform, termasuk sistem operasi lain, dapat mengaktifkan dukungan dan ikut serta untuk perlindungan yang diberikan CET.

Intel telah memilih Danau Harimau 10nm, evolusi mikroarsitektur yang tepat dari pembuat CPU dalam waktu yang lama, untuk penyertaan fitur perlindungan Malware berbasis perangkat keras. Perusahaan telah memastikan bahwa teknologi tersebut juga akan tersedia di platform desktop dan server.