Panduan Anda Untuk Menggunakan SSH

SSH adalah protokol jaringan yang berfungsi di konsol. Klien SSH yang paling sering digunakan adalah PuTTy. Gambar di bawah ini menunjukkan sesi SSH yang sudah ada. Mudah digunakan, dan cepat. Sebagian besar Profesional IT mengelola keseluruhan jaringan hanya melalui SSH karena keamanan, dan akses cepat / mudah untuk melakukan tugas administratif dan manajemen di server. Seluruh sesi di SSH dienkripsi - Protokol utama untuk SSH adalah SSH1 / SSH-1 dan SSH2 / SSH-2. SSH-2 adalah yang terakhir, lebih aman daripada SSH-1. OS Linux memiliki utilitas built-in yang disebut Terminal untuk mengakses konsol dan mesin windows membutuhkan Klien SSH (mis. PuTTy).

Mengakses Remote Host Menggunakan SSH

Untuk mengakses remote host / mesin menggunakan SSH, Anda harus memiliki yang berikut:

a) PuTTy (Klien SSH Gratis)

b) Nama Pengguna SSH Server

c) Kata Sandi Server SSH

d) Port SSH yang biasanya 22 tetapi sejak 22 adalah default, itu harus diubah ke port yang berbeda untuk menghindari serangan pada port ini.

Di Mesin Linux, akar nama pengguna adalah administrator secara default dan berisi semua hak administratif.

Di Terminal, perintah berikut akan memulai koneksi ke server.

ssh [email protected]

di mana, root adalah nama pengguna, dan 192.168.1.1 adalah alamat host

Beginilah tampilan terminal:

Perintah Anda akan diketik setelah simbol $ . Untuk bantuan dengan perintah di terminal / dempul, gunakan sintaks:

man ssh

perintah manusia

man, diikuti oleh perintah apa pun akan mengembalikan panduan perintah di layar

Jadi apa yang akan saya lakukan sekarang, adalah SSH menggunakan PuTTy ke dalam OS Debian saya yang berjalan di VMWare.

Tetapi sebelum saya melakukan itu, saya perlu mengaktifkan SSH dengan masuk ke dalam VM Debian saya - Jika Anda baru saja membeli server dari perusahaan hosting, maka Anda dapat meminta mereka untuk mengaktifkan SSH untuk Anda.

Untuk mengaktifkan ssh, gunakan

sudo /etc/init.d/ssh restart

Karena saya menggunakan Ubuntu, dan ssh tidak diinstal, jadi

Untuk menginstal ssh, gunakan perintah ini

sudo apt-get install openssh-client

sudo apt-get install openssh-server

Dan, inilah yang saya dapat, masuk ke SSH melalui PuTTy:

Sekarang inilah yang diperlukan untuk mengatur SSH dan membuat sesi melalui PuTTy - Di bawah ini, saya akan membahas beberapa fitur dasar dasar yang lambat laun akan mulai memberi Anda pandangan yang lebih besar dari keseluruhan skenario.

File konfigurasi default ssh terletak di: / etc / ssh / sshd_config

Untuk melihat file konfigurasi gunakan: cat / etc / ssh / sshd_config

Untuk mengedit file konfigurasi gunakan: vi / etc / ssh / sshd_config atau nano / etc / ssh / sshd_config

Setelah mengedit file apa saja, gunakan CTRL + X dan tekan tombol Y untuk menyimpan dan keluar (editor nano)

Port SSH dapat diubah dari file konfigurasi, port default adalah 22. Perintah-perintah dasar, cat, vi dan nano akan bekerja untuk hal-hal lain juga. Untuk mempelajari lebih lanjut tentang perintah secara khusus, gunakan Google Search.

Jika Anda membuat perubahan ke file konfigurasi apa pun, maka diperlukan restart untuk layanan itu. Pindah lebih lanjut, mari kita asumsikan kita sekarang ingin mengubah port kita, jadi apa yang akan kita lakukan adalah mengedit file sshd_config, dan saya akan menggunakan

nano / etc / ssh / sshd_config

Anda harus masuk sebagai admin, atau gunakan sudo nano / etc / ssh / sshd_config untuk mengedit file. Setelah diedit, restart layanan ssh, sudo /etc/init.d/ssh restart

Jika Anda mengubah port, pastikan untuk mengizinkannya dalam IPTABLES Anda, jika Anda menggunakan firewall default.

iptables -I INPUT -p tcp –dport 5000 -j SETUJU/etc/rc.d/init.d/iptables simpan

Permintaan iptables untuk mengkonfirmasi apakah port terbuka

iptables -nL | grep 5000

Ada beberapa arahan dalam file konfigurasi, seperti yang dibahas sebelumnya, ada dua protokol untuk SSH (1 & 2). Jika diatur ke 1, ubah ke 2.

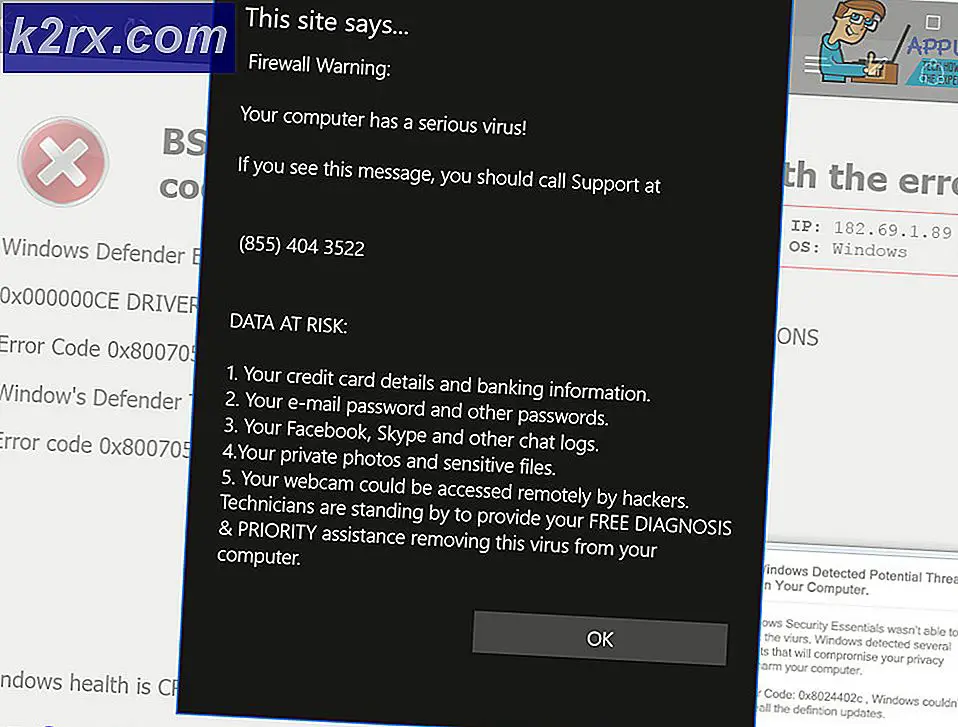

TIP PRO: Jika masalahnya ada pada komputer Anda atau laptop / notebook, Anda harus mencoba menggunakan Perangkat Lunak Reimage Plus yang dapat memindai repositori dan mengganti file yang rusak dan hilang. Ini berfungsi dalam banyak kasus, di mana masalah ini berasal karena sistem yang rusak. Anda dapat mengunduh Reimage Plus dengan Mengklik di SiniDi bawah ini adalah sedikit file konfigurasi saya:

# Paket file konfigurasi yang dihasilkan

# Lihat manual sshd_config (5) untuk detailnya

# Port, IP, dan protokol apa yang kami dengarkan

Port 5000 menggantikan nomor 22 dengan port

# Gunakan opsi ini untuk membatasi antarmuka / protokol mana yang akan diikat oleh sshd

#ListenAddress ::

#ListenAddress 0.0.0.0

Protokol 2 menggantikan protokol 1 dengan 2

jangan lupa untuk memulai kembali layanan setelah melakukan perubahan

Root adalah administrator, dan direkomendasikan bahwa itu harus dinonaktifkan, jika tidak, jika Anda terbuka untuk koneksi jarak jauh, Anda mungkin menjadi subjek serangan brute force atau kerentanan ssh lainnya - server Linux, adalah kotak yang paling dicintai oleh peretas, direktif LoginGraceTime, mengatur batas waktu bagi pengguna untuk masuk dan mengotentikasi, jika pengguna tidak, maka koneksi tertutup - biarkan itu ke default.

# Autentikasi:

LoginGraceTime 120

PermitRootLogin no

StrictModes ya

Fitur super keren, adalah otentikasi Key (PubkeyAuthentication) - Fitur ini memungkinkan Anda untuk hanya mengatur otentikasi berbasis kunci, seperti yang kita lihat dengan server Amazon EC3. Anda hanya dapat mengakses server menggunakan kunci pribadi Anda, ini sangat aman. Agar ini berfungsi, Anda perlu membuat pasangan kunci dan menambahkan kunci privat ke mesin jarak jauh Anda, dan menambahkan kunci publik ke server sehingga dapat diakses menggunakan kunci itu.

PubkeyAuthentication ya

AuthorizedKeysFile .ssh / authorized_keys

RSAAuthentication ya

PasswordAuthentication no

Ini akan menolak kata sandi apa pun, dan hanya akan memungkinkan pengguna mengakses dengan kunci.

Dalam jaringan profesional, Anda biasanya akan memberi tahu pengguna apa yang boleh mereka lakukan dan apa yang tidak, serta informasi penting lainnya

File konfigurasi yang akan diedit untuk banner adalah: / etc / motd

Untuk membuka file dalam editor, ketik: nano / etc / motd atau sudo / etc / motd

Edit file, seperti yang Anda lakukan di notepad.

Anda juga dapat menempatkan spanduk dalam file dan referensi di / etc / motd

misalnya: nano banner.txt akan membuat file banner.txt dan segera membuka editor.

Edit spanduk, dan ctrl + x / y untuk menyimpannya. Kemudian, referensi di file motd menggunakan

Banner /home/users/appualscom/banner.txt ATAU apa pun, jalur file.

Sama seperti spanduk, Anda juga dapat menambahkan pesan sebelum permintaan masuk, file untuk diedit adalah / etc / issue

SSH Tunneling

SSH Tunneling memungkinkan Anda untuk menyalurkan lalu lintas dari komputer lokal Anda ke mesin remote. Ini dibuat melalui protokol SSH dan dienkripsi. Lihat artikel tentang SSH Tunneling

Sesi Grafis Melalui SSH Tunnel

Aktifkan sesi grafis / gui dengan menghapus tanda komentar pada baris berikutX11Meneruskan ya

Pada akhir klien, perintahnya adalah:

ssh -X [email protected]

Anda dapat menjalankan program seperti firefox, dll dengan menggunakan perintah sederhana:

firefox

Jika Anda mendapatkan kesalahan tampilan, maka atur alamatnya:

ekspor DISPLAY = IPaddressofmachine: 0, 0

TCP Wrappers

Jika Anda ingin mengizinkan host yang dipilih dan menolak beberapa, maka ini adalah file yang perlu Anda edit

1. /etc/hosts.allow

2. /etc/hosts.deny

Untuk memungkinkan beberapa host

sshd: 10.10.10.111

Untuk memblokir semua orang dari sshing ke server Anda, tambahkan baris berikut di /etc/hosts.deny

sshd: ALL

SCP - Salinan Aman

SCP - secure copy adalah utilitas transfer file. Anda harus menggunakan perintah berikut untuk menyalin / mentransfer file melalui ssh.

perintah di bawah ini akan menyalin myfile ke / home / user2 pada 10.10.10.111

scp / home / user / myfile [email protected]: / home / user2

sintaks tujuan sumber scp

Untuk menyalin folder

scp –r / home / user / myfolder [email protected]: / home / user2

Mencari File Pada Mesin Terpencil

Sangat mudah untuk mencari file pada mesin remote dan melihat output pada sistem Anda. Untuk mencari file di mesin remote

ssh [email protected] find / home / user –name '* .jpg'Perintah akan mencari di direktori / home / user untuk semua file * .jpg, Anda dapat bermain dengannya. find / -name akan mencari seluruh direktori / root.

Keamanan Tambahan SSH

iptables memungkinkan Anda menetapkan batasan berdasarkan waktu. Perintah di bawah ini akan memblokir pengguna selama 120 detik jika gagal diautentikasi. Anda dapat menggunakan / detik / jam / menit atau / hari parameter dalam perintah untuk menentukan periode ..

Batas Waktu Berbasisiptables -A INPUT -p tcp -m state –syn –state BARU –pport batas 22 -m –mencapai 120 / detik –limit-burst 1 -j ACCEPT

iptables -A INPUT -p tcp -m state –syn –state BARU –dport 5000 -j DROP

5000 adalah port, ubah sesuai pengaturan Anda .

Membiarkan otentikasi dari IP tertentu

iptables -A INPUT -p tcp -m state –state BARU –source 10.10.10.111 –dport 22 -j ACCEPT

Perintah berguna lainnya

Pasang layar di atas SSH

ssh -t [email protected] layar –r

Cek Kecepatan Transfer SSH

ya | pv | ssh [email protected] cat> / dev / null

TIP PRO: Jika masalahnya ada pada komputer Anda atau laptop / notebook, Anda harus mencoba menggunakan Perangkat Lunak Reimage Plus yang dapat memindai repositori dan mengganti file yang rusak dan hilang. Ini berfungsi dalam banyak kasus, di mana masalah ini berasal karena sistem yang rusak. Anda dapat mengunduh Reimage Plus dengan Mengklik di Sini