Antivirus ESET Menemukan Penyerang yang Memanfaatkan Kerentanan Zero-Day OS Windows Terbaru Untuk Melakukan Spionase Cyber

Pembuat antivirus populer dan perangkat lunak keamanan digital ESET telah menemukan para penyerang yang mengeksploitasi kerentanan zero-day OS Windows baru-baru ini. Kelompok peretas di balik serangan itu diyakini melakukan spionase dunia maya. Menariknya, ini bukan target atau metodologi khas grup yang menggunakan nama 'Buhtrap', dan karenanya eksploitasi sangat menunjukkan grup tersebut mungkin telah berputar.

Pembuat antivirus Slovakia, ESET, telah mengonfirmasi bahwa grup peretas yang dikenal sebagai Buhtrap berada di balik kerentanan zero-day OS Windows baru-baru ini yang dieksploitasi di alam liar. Penemuan ini agak menarik dan memprihatinkan karena aktivitas kelompok itu sangat dibatasi beberapa tahun yang lalu ketika basis kode perangkat lunak intinya bocor secara online. Serangan itu menggunakan kerentanan zero-day OS Windows yang baru saja diperbaiki yang dilaporkan untuk melakukan spionase dunia maya. Ini tentu saja merupakan perkembangan baru yang mengkhawatirkan terutama karena Buhtrap tidak pernah menunjukkan minat untuk mengekstraksi informasi. Kegiatan utama kelompok itu termasuk mencuri uang. Dulu ketika sangat aktif, target utama Buhtrap adalah lembaga keuangan dan server mereka. Grup tersebut menggunakan perangkat lunak dan kodenya sendiri untuk membahayakan keamanan bank atau pelanggannya untuk mencuri uang.

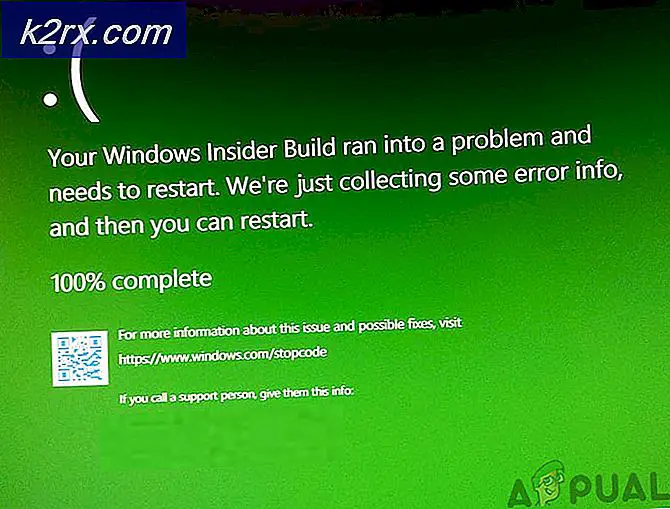

Secara kebetulan, Microsoft baru saja mengeluarkan tambalan untuk memblokir kerentanan OS Windows zero-day. Perusahaan telah mengidentifikasi bug tersebut dan menandainya dengan CVE-2019-1132. Patch itu adalah bagian dari paket Patch Tuesday Juli 2019.

Buhtrap Pivot Menjadi Cyber-Spionage:

Pengembang ESET telah mengkonfirmasi keterlibatan Buhtrap. Bahkan, pembuat antivirus tersebut bahkan menambahkan kelompoknya terlibat dalam melakukan spionase dunia maya. Ini sepenuhnya bertentangan dengan eksploitasi Buhtrap sebelumnya. Secara kebetulan, ESET mengetahui aktivitas terbaru grup, tetapi belum membocorkan target grup.

Menariknya, beberapa lembaga keamanan berulang kali mengindikasikan bahwa Buhtrap bukanlah organisasi peretas biasa yang disponsori negara. Peneliti keamanan yakin bahwa kelompok tersebut beroperasi terutama dari Rusia. Ini sering dibandingkan dengan grup peretasan terfokus lainnya seperti Turla, Fancy Bears, APT33, dan Grup Persamaan. Namun, ada satu perbedaan penting antara Buhtrap dan lainnya. Kelompok ini jarang muncul atau bertanggung jawab atas serangannya secara terbuka. Selain itu, target utamanya selalu lembaga keuangan dan kelompok tersebut mengejar uang alih-alih informasi.

Buhtrap pertama kali muncul kembali pada tahun 2014. Grup ini dikenal setelah mengejar banyak bisnis Rusia. Bisnis-bisnis ini berukuran cukup kecil dan karenanya perampokan tidak menawarkan banyak keuntungan yang menguntungkan. Tetap saja, mengumpulkan kesuksesan, grup tersebut mulai menargetkan lembaga keuangan yang lebih besar. Buhtrap mulai mengejar bank-bank Rusia yang relatif dijaga dengan baik dan diamankan secara digital. Sebuah laporan dari Grup-IB menunjukkan grup Buhtrap berhasil mendapatkan lebih dari $ 25 juta. Secara keseluruhan, kelompok tersebut berhasil menggerebek sekitar 13 bank Rusia, klaim perusahaan keamanan Symantec. Menariknya, sebagian besar digital heist berhasil dilakukan antara Agustus 2015 hingga Februari 2016. Dengan kata lain, Buhtrap berhasil mengeksploitasi sekitar dua bank Rusia per bulan.

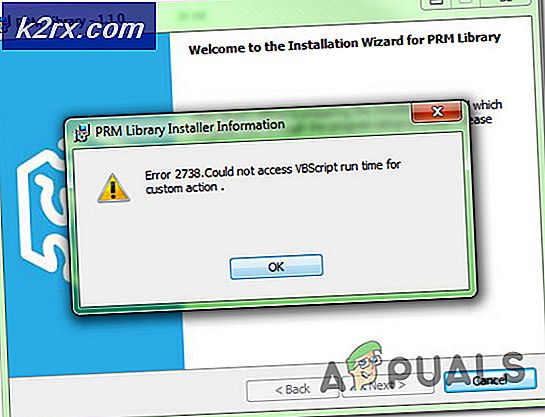

Aktivitas grup Buhtrap tiba-tiba berhenti setelah pintu belakang Buhtrap mereka sendiri, kombinasi perangkat lunak yang dikembangkan dengan cerdik muncul secara online. Laporan menunjukkan bahwa beberapa anggota grup itu sendiri mungkin telah membocorkan perangkat lunak tersebut. Saat aktivitas grup tiba-tiba terhenti, akses ke seperangkat alat perangkat lunak yang kuat, memungkinkan beberapa grup peretasan kecil berkembang. Dengan menggunakan perangkat lunak yang telah disempurnakan, banyak kelompok kecil mulai melakukan serangan. Kerugian utama adalah banyaknya serangan yang terjadi menggunakan pintu belakang Buhtrap.

Sejak bocornya pintu belakang Buhtrap, grup tersebut secara aktif memutar balik untuk melakukan serangan dunia maya dengan maksud yang sama sekali berbeda. Namun, para peneliti ESET mengklaim bahwa mereka telah melihat taktik peralihan grup sejak bulan Desember 2015. Tampaknya, grup tersebut mulai menargetkan lembaga dan lembaga pemerintah, kata ESET, “Selalu sulit untuk mengaitkan kampanye dengan aktor tertentu ketika alat mereka Kode sumber tersedia secara gratis di web. Namun, karena pergeseran target terjadi sebelum kode sumber bocor, kami menilai dengan keyakinan tinggi bahwa orang yang sama di balik serangan malware Buhtrap pertama terhadap bisnis dan bank juga terlibat dalam menargetkan lembaga pemerintah. ”

Peneliti ESET dapat mengklaim tangan Buhtrap dalam serangan ini karena mereka dapat mengidentifikasi pola dan menemukan beberapa kesamaan dalam cara serangan dilakukan. “Meskipun alat baru telah ditambahkan ke gudang senjata mereka dan pembaruan diterapkan pada alat yang lebih lama, Taktik, Teknik, dan Prosedur (TTP) yang digunakan dalam berbagai kampanye Buhtrap tidak berubah secara dramatis selama bertahun-tahun ini.”

Buhtrap Menggunakan Kerentanan Zero-Day OS Windows Yang Dapat Dibeli di Web Gelap?

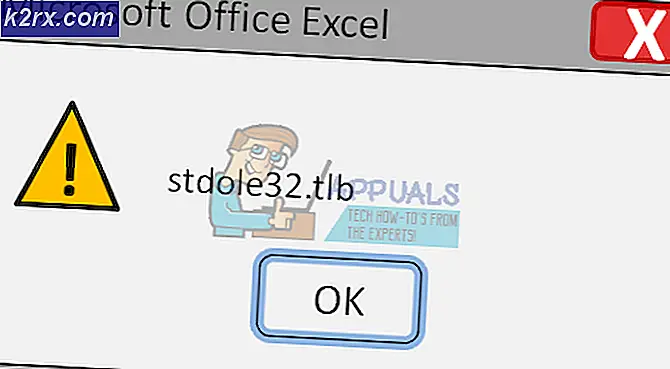

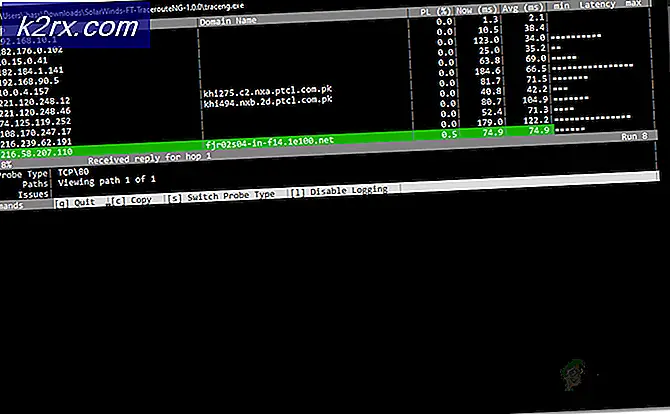

Menarik untuk dicatat bahwa grup Buhtrap menggunakan kerentanan dalam sistem operasi Windows yang cukup baru. Dengan kata lain, grup tersebut menerapkan kelemahan keamanan yang biasanya ditandai "zero-day". Cacat ini biasanya belum ditambal dan tidak mudah tersedia. Kebetulan, grup tersebut telah menggunakan kerentanan keamanan di OS Windows sebelumnya. Namun, mereka biasanya mengandalkan grup peretas lain. Selain itu, sebagian besar eksploitasi memiliki tambalan yang dikeluarkan oleh Microsoft. Sangat mungkin bahwa grup tersebut menjalankan pencarian mencari mesin Windows yang belum ditambal untuk disusupi.

Ini adalah contoh pertama yang diketahui di mana operator Buhtrap menggunakan kerentanan yang belum ditambal. Dengan kata lain, grup tersebut menggunakan kerentanan zero-day yang sebenarnya dalam OS Windows. Karena kelompok tersebut jelas tidak memiliki keahlian yang diperlukan untuk menemukan kelemahan keamanan, para peneliti sangat yakin bahwa kelompok tersebut mungkin telah membeli yang sama. Costin Raiu, yang mengepalai Tim Riset dan Analisis Global di Kaspersky, percaya bahwa kerentanan zero-day pada dasarnya adalah cacat "peningkatan hak istimewa" yang dijual oleh pialang eksploitasi yang dikenal sebagai Volodya. Grup ini memiliki sejarah menjual eksploitasi zero-day ke grup kejahatan dunia maya dan negara-bangsa.

Ada desas-desus yang mengklaim poros Buhtrap ke spionase dunia maya mungkin telah dikelola oleh intelijen Rusia. Meski tidak berdasar, teorinya bisa jadi akurat. Mungkin saja dinas intelijen Rusia merekrut Buhtrap untuk memata-matai mereka. Poros bisa menjadi bagian dari kesepakatan untuk memaafkan pelanggaran masa lalu grup sebagai pengganti data perusahaan atau pemerintah yang sensitif. Departemen intelijen Rusia diyakini telah mengatur skala besar seperti itu melalui kelompok peretasan pihak ketiga di masa lalu. Peneliti keamanan telah mengklaim bahwa Rusia secara teratur tetapi secara informal merekrut individu-individu berbakat untuk mencoba dan menembus keamanan negara lain.

Menariknya, pada tahun 2015 lalu, Buhtrap diyakini pernah terlibat dalam operasi spionase dunia maya terhadap pemerintah. Pemerintah negara-negara Eropa Timur dan Asia Tengah secara rutin mengklaim bahwa peretas Rusia telah mencoba menembus keamanan mereka dalam beberapa kesempatan.

![TeamViewer Menawarkan Akses Gratis ke Beberapa Pengguna Bisnis Karena Coronavirus [Tidak Resmi]](http://k2rx.com/img/105568/teamviewer-offers-free-access-to-some-business-users-due-to-coronavirus-unofficially-105568.jpg)