Malware Baru Mengonfirmasi Aktivitas Pengguna Sebelum Memanfaatkan Pintu Belakang Untuk Melakukan Spionase Maya

Perusahaan keamanan siber ESET telah menemukan grup peretasan yang dikenal dan sulit dipahami diam-diam telah menyebarkan malware yang memiliki beberapa target tertentu. Malware tersebut mengeksploitasi pintu belakang yang berhasil lolos dari radar di masa lalu. Selain itu, perangkat lunak melakukan beberapa tes menarik untuk memastikannya menargetkan komputer yang digunakan secara aktif. Jika malware tidak mendeteksi aktivitas atau tidak puas, malware akan dimatikan dan menghilang untuk mempertahankan stealth yang optimal dan menghindari kemungkinan deteksi. Malware baru sedang mencari tokoh penting dalam mesin pemerintah negara bagian. Sederhananya, malware tersebut mengejar para diplomat dan departemen pemerintah di seluruh dunia

Itu Ke3chang kelompok ancaman persisten tingkat lanjut tampaknya telah muncul kembali dengan kampanye peretasan baru yang terfokus. Grup tersebut telah berhasil meluncurkan dan mengelola kampanye spionase dunia maya setidaknya sejak tahun 2010. Aktivitas dan eksploitasi grup tersebut cukup efisien. Dikombinasikan dengan target yang dimaksudkan, tampaknya grup tersebut disponsori oleh suatu negara. Jenis malware terbaru yang digunakan oleh Ke3chang kelompok cukup canggih. Trojans akses jarak jauh yang sebelumnya digunakan dan malware lainnya juga dirancang dengan baik. Namun, malware baru melampaui infeksi buta atau massal dari mesin yang ditargetkan. Sebaliknya, perilakunya cukup logis. Malware mencoba untuk mengkonfirmasi dan mengotentikasi identitas target dan mesin.

Peneliti Keamanan Siber Di ESET Mengidentifikasi Serangan Baru Oleh Ke3chang:

Grup ancaman persisten tingkat lanjut Ke3chang, yang aktif setidaknya sejak 2010, juga diidentifikasi sebagai APT 15. Antivirus Slovakia, firewall, dan perusahaan keamanan siber lain ESET telah mengidentifikasi jejak dan bukti aktivitas grup yang dikonfirmasi. Peneliti ESET mengklaim kelompok Ke3chang menggunakan teknik yang telah dicoba dan dipercaya. Namun, malware tersebut telah diperbarui secara signifikan. Selain itu, kali ini, grup tersebut mencoba untuk mengeksploitasi pintu belakang baru. Pintu belakang yang sebelumnya belum ditemukan dan tidak dilaporkan secara tentatif dijuluki Okrum.

Peneliti ESET lebih lanjut menunjukkan bahwa analisis internal mereka menunjukkan kelompok tersebut mengejar badan diplomatik dan lembaga pemerintah lainnya. Secara kebetulan, grup Ke3chang sangat aktif dalam melakukan kampanye spionase dunia maya yang canggih, bertarget, dan gigih. Secara tradisional, kelompok tersebut mengejar pejabat pemerintah dan orang-orang penting yang bekerja dengan pemerintah. Aktivitas mereka telah diamati di negara-negara di Eropa dan Amerika Tengah dan Selatan.

Minat dan fokus ESET tetap tertuju pada grup Ke3chang karena grup tersebut telah cukup aktif di negara asal perusahaan, Slovakia. Namun, target populer lainnya dari grup ini adalah Belgia, Kroasia, Republik Ceko di Eropa. Grup tersebut diketahui menargetkan Brasil, Chili, dan Guatemala di Amerika Selatan. Aktivitas grup Ke3chang menunjukkan bahwa itu bisa menjadi grup peretasan yang disponsori negara dengan perangkat keras yang kuat dan alat perangkat lunak lain yang tidak tersedia untuk peretas umum atau perorangan. Oleh karena itu, serangan terbaru juga dapat menjadi bagian dari kampanye berkelanjutan jangka panjang untuk mengumpulkan intelijen, kata Zuzana Hromcova, seorang peneliti di ESET, "Tujuan utama penyerang kemungkinan besar adalah spionase dunia maya, itulah mengapa mereka memilih target ini."

Bagaimana Cara Kerja Ketrican Malware dan Okrum Backdoor?

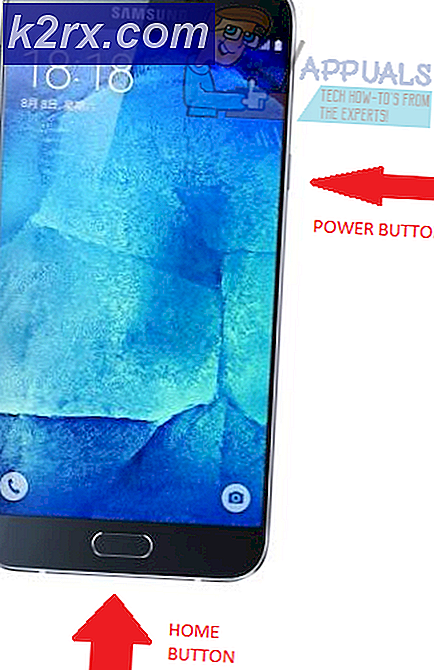

Malware Ketrican dan pintu belakang Okrum cukup canggih. Peneliti keamanan masih menyelidiki bagaimana pintu belakang dipasang atau dijatuhkan pada mesin yang ditargetkan. Sementara distribusi pintu belakang Okrum tetap menjadi misteri, operasinya bahkan lebih menarik. Pintu belakang Okrum melakukan beberapa tes perangkat lunak untuk memastikannya tidak berjalan di kotak pasir, yang pada dasarnya adalah ruang virtual aman yang digunakan peneliti keamanan untuk mengamati perilaku perangkat lunak berbahaya. Jika pemuat tidak mendapatkan hasil yang dapat diandalkan, pemuat akan berhenti sendiri untuk menghindari deteksi dan analisis lebih lanjut.

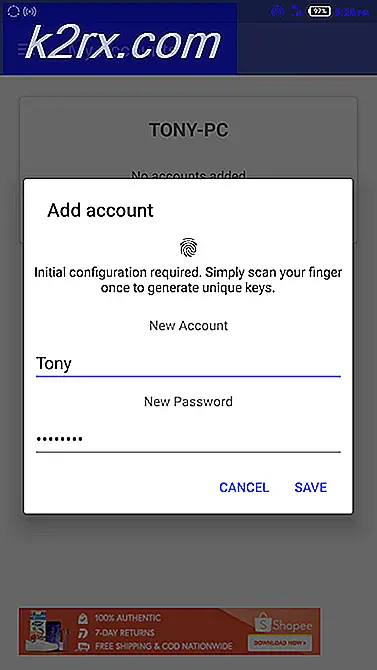

Metode pintu belakang Okrum untuk memastikannya berjalan di komputer yang bekerja di dunia nyata, juga cukup menarik. Loader atau pintu belakang mengaktifkan jalur untuk menerima muatan aktual setelah tombol kiri mouse diklik setidaknya tiga kali. Para peneliti percaya tes konfirmasi ini dilakukan terutama untuk memastikan pintu belakang beroperasi pada mesin yang berfungsi dan bukan mesin virtual atau kotak pasir.

Setelah loader puas, backdoor Okrum pertama-tama memberikan dirinya hak administrator penuh dan mengumpulkan informasi tentang mesin yang terinfeksi. Ini mentabulasi informasi seperti nama komputer, nama pengguna, alamat IP host dan sistem operasi apa yang diinstal. Setelah itu diperlukan alat tambahan. Malware Ketrican baru juga cukup canggih dan memiliki banyak fungsi. Ia bahkan memiliki pengunduh bawaan serta pengunggah. Mesin pengunggah digunakan untuk mengekspor file secara diam-diam. Alat pengunduh dalam malware dapat meminta pembaruan dan bahkan menjalankan perintah shell yang kompleks untuk menembus jauh di dalam mesin host.

Peneliti ESET sebelumnya telah mengamati pintu belakang Okrum bahkan dapat menggunakan alat tambahan seperti Mimikatz. Alat ini pada dasarnya adalah keylogger siluman. Itu dapat mengamati dan merekam penekanan tombol, dan mencoba mencuri kredensial masuk ke platform atau situs web lain.

Secara kebetulan, para peneliti telah memperhatikan beberapa kesamaan dalam perintah yang digunakan oleh Okrum backdoor dan malware Ketrican untuk melewati keamanan, memberikan hak istimewa, dan melakukan aktivitas terlarang lainnya. Kemiripan yang jelas antara keduanya telah membuat para peneliti percaya bahwa keduanya terkait erat. Jika itu bukan hubungan yang cukup kuat, kedua perangkat lunak tersebut telah menargetkan korban yang sama, kata Hromcova, “Kami mulai menghubungkan titik-titik tersebut ketika kami menemukan bahwa pintu belakang Okrum digunakan untuk melepaskan pintu belakang Ketrican, yang dikompilasi pada tahun 2017. Selain itu, , kami menemukan bahwa beberapa entitas diplomatik yang terpengaruh oleh malware Okrum dan pintu belakang Ketrican 2015 juga terpengaruh oleh pintu belakang Ketrican 2017. ”

Dua perangkat lunak berbahaya terkait yang berjarak bertahun-tahun, dan aktivitas terus-menerus oleh kelompok ancaman persisten tingkat lanjut Ke3chang menunjukkan bahwa kelompok tersebut tetap setia pada spionase dunia maya. ESET yakin, kelompok tersebut telah meningkatkan taktiknya dan sifat serangan telah berkembang dalam kecanggihan dan kemanjuran. Grup keamanan siber telah mencatat eksploitasi grup sejak lama dan telah mempertahankan laporan analisis terperinci.

Baru-baru ini kami melaporkan tentang bagaimana grup peretas telah meninggalkan aktivitas online ilegal lainnya dan mulai berfokus pada spionase dunia maya. Sangat mungkin bahwa kelompok peretas dapat menemukan prospek dan penghargaan yang lebih baik dalam aktivitas ini. Dengan meningkatnya serangan yang disponsori negara, pemerintah nakal juga dapat secara diam-diam mendukung kelompok tersebut dan menawarkan mereka pengampunan sebagai ganti rahasia negara yang berharga.