WhatsApp dan Telegram Exploit Memberikan Akses ke File Media Pribadi Meskipun Enkripsi End-To-End, Menemukan Symantec

WhatsApp dan Telegram membanggakan enkripsi ujung ke ujung. Namun, eksploitasi terbaru yang ditemukan oleh perusahaan keamanan dunia maya Symantec memberikan akses ke media pribadi, pribadi, dan rahasia. Kerentanan keamanan terbaru mengekspos semua jenis konten yang dikirim dan diterima di dua platform perpesanan instan populer ini. Cacat ini terutama mengkhawatirkan karena WhatsApp, yang dimiliki oleh Facebook, dan Telegram terus mengumpulkan jutaan pengguna harian. Lebih lanjut, kekurangan tersebut bergantung pada arsitektur pemrosesan yang melekat untuk penerimaan media dan teknik penyimpanan.

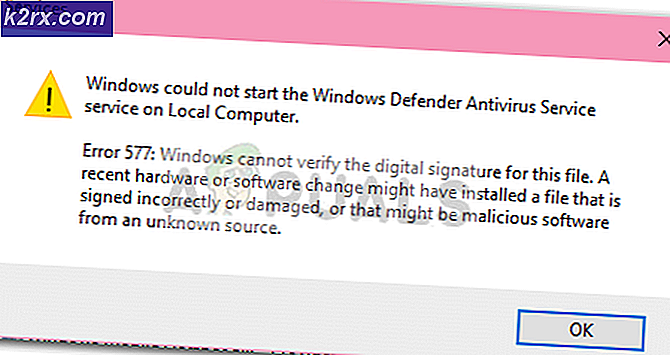

Perusahaan keamanan siber Symantec memiliki bukti eksploitasi baru yang berpotensi mengekspos file media WhatsApp dan Telegram. Perusahaan telah merujuk pada kelemahan keamanan tersebut sebagai Media File Jacking. Eksploitasi terus tetap belum ditambal. Meskipun peretasan tidak mudah diterapkan, peretasan memiliki kemampuan untuk mengekspos semua media yang dipertukarkan di WhatsApp dan Telegram. Dengan kata sederhana, tidak ada data, baik itu foto pribadi atau dokumen perusahaan yang aman. Menggunakan peretas exploit tidak hanya dapat mengakses semua konten media, tetapi mereka juga berpotensi memanipulasi hal yang sama. Tidak perlu ditambahkan, hal ini menimbulkan risiko keamanan yang parah bagi pengguna dari dua platform perpesanan instan yang bergantung pada internet. Apa yang membuat eksploitasi semakin mengancam adalah persepsi yang kuat di antara pengguna tentang mekanisme keamanan seperti enkripsi ujung ke ujung yang seharusnya membuat aplikasi IM generasi baru ini kebal terhadap risiko privasi.

Apa Itu Eksploitasi Konten Pengguna yang Mengancam Dari WhatsApp dan Telegram Dan Bagaimana Cara Kerjanya?

Symantec menyebut eksploitasi terbaru yang berpotensi mengekspos konten media WhatsApp dan Telegram, 'Media File Jacking'. Pada dasarnya, peretasan bergantung pada proses yang agak lama dan melekat yang menangani media yang diterima oleh aplikasi. Prosesnya tidak hanya bertanggung jawab untuk menerima media tetapi juga menulis hal yang sama ke memori flash yang dapat dilepas dari perangkat tempat WhatsApp atau Telegram diinstal.

Eksploitasi ini bergantung pada selang waktu antara saat file media yang diterima melalui aplikasi ditulis ke disk dan saat dimuat di antarmuka pengguna obrolan aplikasi. Dengan kata lain, ada tiga proses berbeda yang terjadi. Proses pertama menerima media, yang kedua menyimpan media yang sama, dan yang ketiga memuat media ke platform obrolan perpesanan instan untuk dikonsumsi. Meskipun semua proses ini terjadi sangat cepat, mereka berlangsung secara berurutan, dan exploit pada dasarnya mengintervensi, menyela, dan mengeksekusi dirinya sendiri di antara mereka. Oleh karena itu, media yang ditampilkan dalam platform obrolan, mungkin tidak asli jika dicegat oleh eksploitasi 'Media File Jacking'.

Jika kelemahan keamanan dieksploitasi dengan benar, penyerang jarak jauh yang jahat berpotensi dapat menyalahgunakan informasi sensitif yang terdapat di dalam media. Namun, yang lebih memprihatinkan adalah penyerang juga dapat memanipulasi informasi. Peneliti keamanan menunjukkan bahwa peretas dapat mengakses dan merusak media seperti foto dan video pribadi, dokumen perusahaan, faktur, dan memo suara. Skenario ini sangat berbahaya karena kepercayaan yang telah dibangun antara dua pengguna yang berinteraksi di WhatsApp dan Telegram. Dengan kata lain, penyerang dapat dengan mudah memanfaatkan hubungan kepercayaan antara pengirim dan penerima saat menggunakan aplikasi ini. Parameter sosial ini dapat dengan mudah dimanfaatkan untuk keuntungan pribadi, balas dendam atau hanya untuk mendatangkan malapetaka.

Bagaimana Cara Pengguna WhatsApp dan Telegram Melindungi Diri Mereka Dari Eksploitasi 'Pembajakan File Media' Keamanan Baru?

Symantec telah menyebutkan beberapa skenario di mana eksploitasi 'Media File Jacking' dapat digunakan, lapor Venture Beat.

- Manipulasi gambar: Aplikasi yang tampaknya tidak bersalah, tetapi sebenarnya berbahaya, yang diunduh oleh pengguna dapat memanipulasi foto pribadi hampir secara real-time dan tanpa sepengetahuan korban.

- Manipulasi pembayaran: Aktor jahat dapat memanipulasi faktur yang dikirim oleh vendor ke pelanggan, untuk mengelabui pelanggan agar melakukan pembayaran ke akun yang tidak sah.

- Spoofing pesan audio: Dengan menggunakan rekonstruksi suara melalui teknologi pembelajaran mendalam, penyerang dapat mengubah pesan audio untuk keuntungan pribadi mereka atau mendatangkan malapetaka.

- Berita palsu: Di Telegram, admin menggunakan konsep "saluran" untuk menyiarkan pesan ke jumlah pelanggan yang tidak terbatas yang mengonsumsi konten yang dipublikasikan. Penyerang dapat mengubah file media yang muncul di umpan saluran tepercaya secara real-time untuk mengomunikasikan kepalsuan

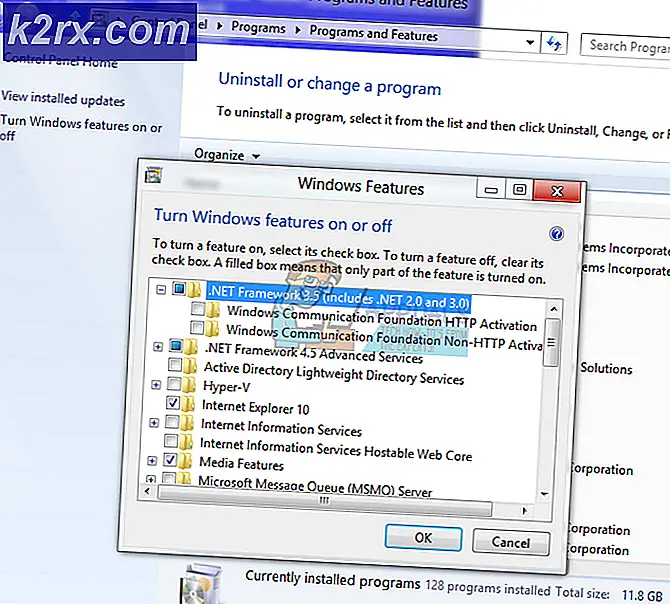

Perusahaan keamanan dunia maya telah mengindikasikan bahwa pengguna WhatsApp dan Telegram dapat mengurangi risiko yang ditimbulkan oleh Media File Jacking dengan menonaktifkan fitur yang menyimpan file media ke penyimpanan eksternal. Dengan kata lain, pengguna tidak boleh memberikan izin kepada aplikasi ini untuk menyimpan media yang diunduh di kartu micro SD yang dapat dilepas. Aplikasi harus dibatasi untuk menyimpan data di memori internal perangkat tempat aplikasi pesan instan ini diinstal. Peneliti Symantec Yair Amit dan Alon Gat, yang merupakan bagian dari tim Modern OS Security Symantec, telah menulis makalah tentang hal yang sama, dan mereka menyebutkan beberapa teknik lain yang digunakan peretas. Mereka juga menyebutkan beberapa teknik tambahan untuk perlindungan data bagi pengguna WhatsApp dan Telegram.

Symantec Memberi Tahu Tim WhatsApp dan Telegram Tentang Eksploitasi Keamanan Baru yang Mengekspos Media Pengguna Kepada Peretas:

Symantec mengakreditasi mesin pendeteksi malware untuk mendeteksi aplikasi yang mengeksploitasi kerentanan yang dijelaskan. Ini menunjukkan bahwa platform inilah yang pertama kali menangkap beberapa aktivitas mencurigakan terkait manajemen media di WhatsApp dan Telegram. Secara kebetulan, mesin pendeteksi malware Symantec memberdayakan Symantec Endpoint Protection Mobile (SEP Mobile) dan Norton Mobile Security.

Perusahaan keamanan siber mengonfirmasi bahwa mereka telah memberi tahu Telegram dan Facebook / WhatsApp tentang kerentanan Pembajakan File Media. Oleh karena itu, sangat mungkin bahwa masing-masing perusahaan dapat dengan cepat menerapkan tambalan atau pembaruan untuk melindungi penggunanya dari eksploitasi baru ini. Namun, untuk saat ini, pengguna disarankan untuk membatasi aplikasi dari menyimpan media yang diterima di penyimpanan internal ponsel cerdas mereka.

WhatsApp milik Facebook, dan Telegram sejauh ini merupakan dua platform perpesanan instan paling populer saat ini. Secara kolektif, kedua platform ini memiliki basis pengguna yang sangat mengesankan dan mengejutkan sebanyak 1,5 miliar pengguna. Mayoritas WhatsApp dan Telegram mempercayai aplikasi mereka untuk melindungi integritas identitas pengirim dan konten pesan itu sendiri. Platform ini telah lama beralih ke enkripsi ujung ke ujung yang menjanjikan bahwa tidak ada perantara yang dapat mengetahui informasi yang dipertukarkan.