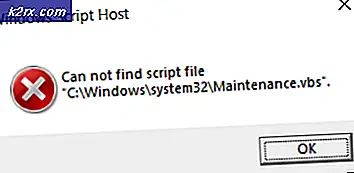

Ransomware Baru Mengeksploitasi Pesan SMS Sederhana Di Google Android OS Dan Kemudian Menyebar Secara Agresif Ke Kontak Tersimpan Menggunakan Foto Korban

Ransomware baru untuk perangkat seluler telah muncul secara online. Virus digital yang bermutasi dan berevolusi menargetkan ponsel cerdas yang menjalankan sistem operasi Android Google. Malware mencoba untuk masuk melalui pesan SMS yang sederhana namun disamarkan dengan cerdik dan kemudian menggali jauh ke dalam sistem internal ponsel. Selain menyandera kritis dan sensitif, worm baru secara agresif mencoba menyebar ke korban lain melalui platform komunikasi smartphone yang disusupi. Keluarga baru ransomware menandai tonggak penting tetapi mengkhawatirkan dalam OS Android Google yang semakin dianggap relatif aman dari serangan siber yang ditargetkan.

Profesional keamanan siber yang bekerja untuk antivirus populer, firewall, dan pengembang alat perlindungan digital lainnya ESET, menemukan keluarga ransomware baru yang dirancang untuk menyerang sistem operasi seluler Android Google. Kuda Trojan digital menggunakan pesan SMS untuk menyebar, catat para peneliti. Peneliti ESET telah menjuluki malware baru sebagai Android/Filecoder.C, dan telah mengamati peningkatan aktivitas yang sama. Kebetulan, ransomware tampaknya cukup baru, tetapi menandai akhir dari penurunan dua tahun dalam deteksi malware Android baru. Sederhananya, tampaknya peretas tampaknya telah memperbarui minatnya untuk menargetkan sistem operasi ponsel cerdas. Baru hari ini kami melaporkan beberapa Kerentanan keamanan "Interaksi Nol" yang ditemukan dalam sistem operasi Apple iPhone iOS.

Filecoder Aktif Sejak Juli 2019 Tetapi Menyebar Dengan Cepat Dan Agresif Melalui Rekayasa Sosial yang Cerdas

Menurut perusahaan antivirus dan keamanan siber Slovakia, Filecoder telah diamati di alam liar baru-baru ini. Peneliti ESET mengklaim mereka melihat ransomware menyebar secara aktif sejak 12 Juli 2019. Sederhananya, malware tampaknya muncul kurang dari sebulan yang lalu, tetapi dampaknya dapat meningkat setiap hari.

Virus ini sangat menarik karena serangan terhadap sistem operasi Google Android terus menurun selama sekitar dua tahun. Ini menghasilkan persepsi umum bahwa Android sebagian besar kebal terhadap virus atau bahwa peretas tidak secara khusus mengincar smartphone, dan sebaliknya, menargetkan komputer desktop atau perangkat keras dan elektronik lainnya. Ponsel cerdas adalah perangkat yang cukup pribadi dan karenanya dapat dianggap sebagai target potensial yang terbatas dibandingkan dengan perangkat yang digunakan di perusahaan dan organisasi. Menargetkan PC atau perangkat elektronik dalam pengaturan besar seperti itu memiliki beberapa manfaat potensial karena mesin yang disusupi dapat menawarkan cara cepat untuk mengkompromikan beberapa perangkat lain. Maka itu adalah masalah menganalisis informasi untuk memilih informasi sensitif. Kebetulan, beberapa kelompok peretasan tampaknya memiliki berputar untuk melakukan serangan spionase skala besar.

Ransomware baru, di sisi lain, hanya mencoba untuk membatasi pemilik smartphone Android mengakses informasi pribadi. Tidak ada indikasi bahwa malware mencoba membocorkan atau mencuri informasi pribadi atau sensitif atau menginstal muatan lain seperti keyloggers atau pelacak aktivitas untuk mencoba dan mendapatkan akses ke informasi keuangan.

Bagaimana Filecoder Ransomware Menyebar Di Sistem Operasi Google Android?

Para peneliti telah menemukan bahwa ransomware Filecoder menyebar melalui perpesanan Android atau sistem SMS, tetapi titik asalnya ada di tempat lain. Virus tampaknya diluncurkan melalui posting jahat di forum online termasuk Reddit dan papan perpesanan pengembang Android XDA Developers. Setelah ESET menunjukkan posting jahat, Pengembang XDA mengambil tindakan cepat dan menghapus media yang dicurigai, tetapi konten yang dipertanyakan masih muncul pada saat publikasi di Reddit.

Sebagian besar posting dan komentar jahat yang ditemukan oleh ESET berusaha untuk memikat korban agar mengunduh malware. Virus menarik korbannya dengan meniru konten yang biasanya dikaitkan dengan materi pornografi. Dalam beberapa kasus peneliti juga mengamati beberapa topik teknis yang digunakan sebagai umpan. Namun, dalam sebagian besar kasus, penyerang menyertakan tautan atau kode QR yang mengarah ke aplikasi berbahaya.

Untuk menghindari deteksi langsung sebelum diakses, tautan malware disamarkan sebagai tautan bit.ly. Beberapa situs pemendek tautan semacam itu telah digunakan di masa lalu untuk mengarahkan pengguna Internet yang tidak curiga ke situs web jahat, melakukan phishing, dan serangan cyber lainnya.

Setelah ransomware Filecoder tertanam kuat di dalam perangkat seluler Android korban, ia tidak segera mulai mengunci informasi pengguna. Sebaliknya, malware pertama-tama menyerang kontak sistem Android. Para peneliti mengamati beberapa perilaku agresif yang menarik tetapi mengganggu dari ransomware Filecoder. Pada dasarnya, malware dengan cepat tapi menyeluruh menyaring daftar kontak korban untuk menyebarkan dirinya sendiri.

Malware mencoba mengirim pesan teks yang dibuat secara otomatis dengan kata-kata yang hati-hati ke setiap entri dalam daftar kontak perangkat seluler Android. Untuk meningkatkan kemungkinan calon korban mengklik dan mengunduh ransomware, virus Filecoder menyebarkan trik yang menarik. Tautan yang terkandung dalam pesan teks tercemar diiklankan sebagai aplikasi. Lebih penting lagi, malware memastikan pesan berisi foto profil calon korban. Selain itu, foto diposisikan dengan hati-hati agar pas di dalam aplikasi yang sudah digunakan korban. Pada kenyataannya, ini adalah aplikasi palsu berbahaya yang menyimpan ransomware.

Yang lebih memprihatinkan adalah fakta bahwa ransomware Filecoder dikodekan menjadi multibahasa. Dengan kata lain, tergantung pada pengaturan bahasa perangkat yang terinfeksi, pesan dapat dikirim dalam salah satu dari 42 kemungkinan versi bahasa. Malware juga memasukkan nama kontak ke dalam pesan secara otomatis, untuk meningkatkan keaslian yang dirasakan.

Bagaimana Filecoder Ransomware Menginfeksi Dan Bekerja?

Tautan yang dihasilkan malware biasanya berisi aplikasi yang mencoba memikat korban. Tujuan sebenarnya dari aplikasi palsu diam-diam berjalan di latar belakang. Aplikasi ini berisi pengaturan perintah-dan-kontrol (C2) hardcoded, serta alamat dompet Bitcoin, dalam kode sumbernya. Penyerang juga telah menggunakan platform berbagi catatan online populer Pastebin, tetapi hanya berfungsi sebagai saluran untuk pengambilan dinamis dan kemungkinan titik infeksi lebih lanjut.

Setelah filecoder ransomware berhasil mengirim SMS tercemar dalam batch dan menyelesaikan tugas, kemudian memindai perangkat yang terinfeksi untuk menemukan semua file penyimpanan dan mengenkripsi sebagian besar dari mereka. Peneliti ESET telah menemukan bahwa malware akan mengenkripsi semua jenis ekstensi file yang biasa digunakan untuk file teks, gambar, video, dll. Tetapi untuk beberapa alasan, ia meninggalkan file khusus Android seperti .apk atau .dex. Malware juga tidak menyentuh file .Zip dan .RAR terkompresi, dan file yang berukuran lebih dari 50 MB. Para peneliti menduga, pembuat malware mungkin telah melakukan pekerjaan copy-paste yang buruk untuk mengangkat konten dari WannaCry, bentuk ransomware yang jauh lebih parah dan produktif. Semua file terenkripsi ditambahkan dengan ekstensi ".seven"

Setelah berhasil mengenkripsi file di perangkat seluler Android, ransomware kemudian mem-flash catatan tebusan yang berisi permintaan. Para peneliti telah memperhatikan bahwa ransomware Filecoder membuat permintaan mulai dari sekitar $98 hingga $188 dalam cryptocurrency. Untuk menciptakan rasa urgensi, malware juga memiliki pengatur waktu sederhana yang berlangsung selama sekitar 3 hari atau 72 jam. Catatan tebusan juga menyebutkan berapa banyak file yang disandera.

Menariknya, ransomware tidak mengunci layar perangkat atau mencegah penggunaan smartphone. Dengan kata lain, korban masih dapat menggunakan smartphone Androidnya, tetapi tidak akan memiliki akses ke datanya. Selain itu, bahkan jika korban entah bagaimana menghapus aplikasi jahat atau yang dicurigai, itu tidak membatalkan perubahan atau mendekripsi file. Filecoder menghasilkan pasangan kunci publik dan pribadi saat mengenkripsi konten perangkat. Kunci publik dienkripsi dengan algoritme RSA-1024 yang kuat dan nilai hardcoded yang dikirim ke pembuatnya. Setelah korban membayar melalui rincian Bitcoin yang diberikan, penyerang dapat mendekripsi kunci pribadi dan melepaskannya kepada korban.

Filecoder Tidak Hanya Agresif Tetapi Juga Kompleks Untuk Dihindari:

Peneliti ESET sebelumnya telah melaporkan bahwa nilai kunci yang di-hardcode dapat digunakan untuk mendekripsi file tanpa membayar biaya pemerasan dengan “mengubah algoritma enkripsi menjadi algoritma dekripsi.” Singkatnya, para peneliti merasa pencipta ransomware Filecoder telah secara tidak sengaja meninggalkan metode yang agak sederhana untuk membuat decrypter.

“Karena penargetan yang sempit dan kelemahan dalam pelaksanaan kampanye dan implementasi enkripsinya, dampak dari ransomware baru ini terbatas. Namun, jika pengembang memperbaiki kekurangannya dan operator mulai menargetkan kelompok pengguna yang lebih luas, ransomware Android/Filecoder.C bisa menjadi ancaman serius.”

Para peneliti telah memperbarui posting mereka tentang ransomware Filecoder dan mengklarifikasi bahwa “'hardcoded key' ini adalah kunci publik RSA-1024, yang tidak dapat dengan mudah dibobol, sehingga membuat decryptor untuk ransomware khusus ini hampir mustahil.”

Anehnya, para peneliti juga mengamati tidak ada kode ransomware yang mendukung klaim bahwa data yang terpengaruh akan hilang setelah penghitung waktu mundur berakhir. Selain itu, pembuat malware tampaknya bermain-main dengan jumlah uang tebusan. Sementara 0,01 Bitcoin atau BTC tetap standar, angka berikutnya tampaknya adalah ID pengguna yang dihasilkan oleh malware. Peneliti menduga metode ini dapat berfungsi sebagai faktor otentikasi untuk mencocokkan pembayaran yang masuk dengan korban untuk menghasilkan dan mengirimkan kunci dekripsi.