Kerentanan iPhone 'Zero Interaction' Apple iOS Ditemukan dan Didemonstrasikan Oleh Peneliti Keamanan Google Dari Project Zero

Apple iOS, sistem operasi default untuk semua iPhone, mengandung enam kerentanan kritis "Zero Interaction". Tim elit 'Project Zero' Google, yang mencari bug parah dan kekurangan perangkat lunak, menemukan hal yang sama. Menariknya, tim peneliti keamanan Google juga berhasil mereplikasi tindakan yang dapat dijalankan menggunakan kelemahan keamanan di alam liar. Bug ini berpotensi memungkinkan penyerang jarak jauh untuk mengambil kendali administratif Apple iPhone tanpa pengguna harus melakukan apa pun selain menerima dan membuka pesan.

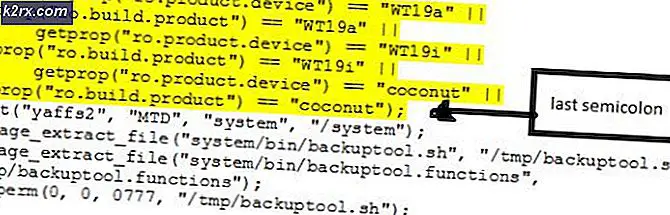

Versi sistem operasi Apple iPhone sebelum iOS 12.4 ditemukan rentan terhadap enam bug keamanan "tanpa interaksi", kata Google. Dua anggota Google Project Zero telah menerbitkan detail dan bahkan berhasil mendemonstrasikan Proof-of-Concept untuk lima dari enam kerentanan. Cacat keamanan dapat dianggap cukup parah hanya karena mereka memerlukan paling sedikit tindakan yang dilakukan oleh calon korban untuk membahayakan keamanan iPhone. Kerentanan keamanan memengaruhi sistem operasi iOS dan dapat dieksploitasi melalui klien iMessage.

Google Mengikuti 'Praktik yang Bertanggung Jawab' Dan Memberi Tahu Apple Tentang Cacat Keamanan Parah Di iPhone iOS:

Google akan mengungkapkan detail tentang kerentanan keamanan di Apple iPhone iOS pada konferensi keamanan Black Hat di Las Vegas minggu depan. Namun, raksasa pencari itu mempertahankan praktik yang bertanggung jawab untuk memberi tahu perusahaan masing-masing tentang celah keamanan atau pintu belakang, dan pertama-tama melaporkan masalah tersebut ke Apple untuk mengizinkannya menerbitkan tambalan sebelum tim mengungkapkan detailnya secara publik.

Memperhatikan bug keamanan yang parah, Apple dilaporkan bergegas untuk menambal bug tersebut. Namun, itu mungkin tidak sepenuhnya berhasil. Rincian tentang salah satu kerentanan "tanpa interaksi" telah dirahasiakan karena Apple tidak sepenuhnya menyelesaikan bug. Informasi tentang hal yang sama ditawarkan oleh Natalie Silvanovich, salah satu dari dua peneliti Google Project Zero yang menemukan dan melaporkan bug tersebut.

Peneliti juga mencatat bahwa empat dari enam bug keamanan dapat menyebabkan eksekusi kode berbahaya pada perangkat iOS jarak jauh. Yang lebih memprihatinkan adalah kenyataan bahwa bug ini tidak memerlukan interaksi pengguna. Penyerang hanya perlu mengirim pesan cacat berkode khusus ke ponsel korban. Kode berbahaya kemudian dapat dengan mudah mengeksekusi sendiri setelah pengguna membuka pesan untuk melihat item yang diterima. Dua eksploitasi lainnya dapat memungkinkan penyerang membocorkan data dari memori perangkat dan membaca file dari perangkat jarak jauh. Anehnya, bahkan bug ini tidak memerlukan interaksi pengguna.

Apple Berhasil Menambal Hanya Lima Dari Enam Kerentanan Keamanan 'Nol Interaksi' Di iPhone iOS?

Keenam kelemahan keamanan seharusnya berhasil diperbaiki minggu lalu, pada 22 Juli, dengan rilis Apple iOS 12.4. Namun, tampaknya bukan itu masalahnya. Peneliti keamanan telah mencatat bahwa Apple hanya berhasil memperbaiki lima dari enam kerentanan keamanan "Zero Interaction" di iPhone iOS. Namun, detail dari lima bug yang ditambal tersedia secara online. Google telah menawarkan hal yang sama melalui sistem pelaporan bugnya.

Tiga bug yang memungkinkan eksekusi jarak jauh dan memberikan kontrol administratif pada iPhone korban adalah CVE-2019-8647, CVE-2019-8660, dan CVE-2019-8662. Laporan bug terkait tidak hanya berisi detail teknis tentang setiap bug tetapi juga kode bukti konsep yang dapat digunakan untuk membuat eksploitasi. Karena Apple belum berhasil menambal bug keempat dari kategori ini, detailnya tetap dirahasiakan. Google telah menandai kerentanan keamanan ini sebagai CVE-2019-8641.

Google telah menandai bug kelima dan keenam sebagai CVE-2019-8624 dan CVE-2019-8646. Cacat keamanan ini berpotensi memungkinkan penyerang memanfaatkan informasi pribadi korban. Ini terutama mengkhawatirkan karena mereka dapat membocorkan data dari memori perangkat dan membaca file dari perangkat jarak jauh tanpa memerlukan interaksi apa pun dari korban.

Dengan iOS 12.4, Apple mungkin telah berhasil memblokir setiap upaya untuk mengontrol iPhone dari jarak jauh melalui platform iMessage yang rentan. Namun, keberadaan dan ketersediaan terbuka kode bukti konsep berarti peretas atau pembuat kode berbahaya masih dapat mengeksploitasi iPhone yang belum diperbarui ke iOS 12.4. Dengan kata lain, meskipun selalu disarankan untuk menginstal pembaruan keamanan segera setelah tersedia, dalam hal ini sangat penting untuk menginstal pembaruan iOS terbaru yang telah dirilis Apple tanpa penundaan. Banyak peretas mencoba mengeksploitasi kerentanan bahkan setelah mereka ditambal atau diperbaiki. Ini karena mereka sangat menyadari bahwa ada persentase yang tinggi dari pemilik perangkat yang tidak segera memperbarui atau hanya menunda memperbarui perangkatnya.

Cacat Keamanan Parah Di iPhone iOS Cukup Menguntungkan Dan Menguntungkan Secara Finansial Di Web Gelap:

Enam kerentanan keamanan "Interaksi Nol" ditemukan oleh Silvanovich dan sesama peneliti keamanan Google Project Zero, Samuel Groß. Silvanovich akan menyampaikan presentasi tentang kerentanan iPhone jarak jauh dan "Interactionless" di konferensi keamanan Black Hat yang dijadwalkan berlangsung di Las Vegas minggu depan.

‘Tanpa interaksi' atau 'gesekanKerentanan sangat berbahaya dan menjadi penyebab keprihatinan yang mendalam di kalangan pakar keamanan. Cuplikan kecil tentang pembicaraan yang akan disampaikan Silvanovich di konferensi tersebut menyoroti kekhawatiran tentang kelemahan keamanan semacam itu dalam iPhone iOS. “Ada desas-desus tentang kerentanan jarak jauh yang tidak memerlukan interaksi pengguna yang digunakan untuk menyerang iPhone, tetapi informasi terbatas tersedia tentang aspek teknis dari serangan ini pada perangkat modern. Presentasi ini mengeksplorasi permukaan serangan iOS yang jarak jauh dan tanpa interaksi. Ini membahas potensi kerentanan di SMS, MMS, Visual Voicemail, iMessage dan Mail, dan menjelaskan cara mengatur perkakas untuk menguji komponen ini. Ini juga mencakup dua contoh kerentanan yang ditemukan menggunakan metode ini. "

Presentasi diatur menjadi salah satu yang paling populer di konvensi terutama karena bug iOS tanpa interaksi pengguna sangat jarang. Sebagian besar eksploitasi iOS dan macOS mengandalkan berhasil menipu korban untuk menjalankan aplikasi atau mengungkapkan kredensial ID Apple mereka. Bug tanpa interaksi hanya perlu membuka pesan tercemar untuk meluncurkan exploit. Ini secara signifikan meningkatkan kemungkinan infeksi atau gangguan keamanan. Sebagian besar pengguna ponsel cerdas memiliki ruang layar terbatas dan akhirnya membuka pesan untuk memeriksa isinya. Pesan yang dibuat dengan cerdik dan diucapkan dengan baik sering kali secara eksponensial meningkatkan keaslian yang dirasakan, semakin mendorong peluang untuk sukses.

Silvanovich menyebutkan pesan berbahaya semacam itu dapat dikirim melalui SMS, MMS, iMessage, Mail, atau bahkan Visual Voicemail. Mereka hanya perlu memasukkan ponsel korban dan dibuka. Kerentanan semacam itu adalah cawan suci penyerang, memungkinkan mereka meretas perangkat korban tanpa terdeteksi. ” Kebetulan, hingga saat ini, kerentanan keamanan minimal atau "Interaksi Nol" seperti itu hanya ditemukan telah digunakan oleh vendor eksploitasi dan pembuat alat intersep hukum dan perangkat lunak pengawasan. Ini berarti seperti itu bug yang sangat canggih yang menyebabkan kecurigaan paling sedikit ditemukan dan diperdagangkan oleh vendor perangkat lunak yang beroperasi di Web Gelap. Hanya kelompok peretasan yang disponsori negara dan terfokus biasanya memiliki akses ke sana. Ini karena vendor yang mengetahui kekurangan tersebut menjualnya dengan harga yang sangat besar.

Menurut grafik harga yang diterbitkan oleh Zerodium, kerentanan seperti itu yang dijual di Dark Web atau pasar gelap perangkat lunak dapat menelan biaya masing-masing lebih dari $ 1 juta. Ini berarti Silvanovich mungkin telah menerbitkan rincian eksploitasi keamanan yang mungkin ditagih oleh vendor perangkat lunak ilegal antara $ 5 juta hingga $ 10 juta. Crowdfense, platform lain yang bekerja dengan informasi keamanan, mengklaim harganya bisa dengan mudah jauh lebih tinggi. Platform mendasarkan asumsinya pada fakta bahwa kekurangan ini adalah bagian dari "rantai serangan tanpa klik". Selain itu, kerentanan bekerja pada versi terbaru dari eksploitasi iOS. Dikombinasikan dengan fakta bahwa ada enam dari mereka, vendor exploit dapat dengan mudah menghasilkan lebih dari $ 20 juta untuk lot tersebut.